摘要:介绍GAP网络隔离设备技术的工作原理,详细阐述其信息交换的方式和基本的构成模块,将GAP与同类安全技术作了技术比较,分析了早期产品的缺点,并结合铁路计算机网络安全项目的要求和特点提出了一个较为完整的解决方案。

计算机网络安全,GAP,信息交换,IPsec

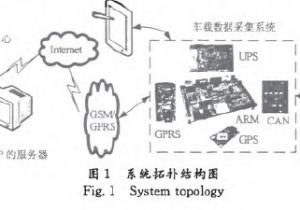

铁路计算机网络安全工程的目的就是在保持铁路内网与Internet外网物理隔离的同时,能够在这不同安全等级的网络之间进行实时的、适度的和可控的内外网络的数据交换和应用服务。为了达到物理隔离的目的,我们在铁路网络安全工程中部署了GAP(网络隔离设备)。

1.GAP技术的工作原理

1.1物理隔离网闸的定义

物理隔离网闸是使用带有多种控制功能的固态开关读写介质,连接两个独立主机系统的信息安全设备。由于物理隔离网闸所连接的两个独立主机系统之间,不存在通信的物理连接、逻辑连接、信息传输命令和信息传输协议,不存在依据协议的信息包转发,只有数据文件的无协议“摆渡”,且对固态存储介质只有“读”和“写”两个命令。所以,物理隔离网闸从物理上隔离、阻断了具有潜在攻击可能的一切连接,使“黑客”无法入侵、无法攻击和无法破坏,实现了真正的安全。

1.1 物理隔离网闸的信息交换方式

计算机网络依据物理连接和逻辑连接来实现不同网络之间、不同主机之问、主机与终端之间的信息交换与信息共享。物理隔离网闸既然隔离、阻断了网络的所有连接,实际上就是隔离和阻断了网络的连通。网络被隔离和阻断后,两个独立主机系统之间如何进行信息交换?网络只是信息交换的一种方式,而不是信息交换方式的全部。在互联网时代以前,信息照样进行交换,如数据文件复制(拷贝)、数据摆渡、数据镜像和数据反射等,物理隔离网闸就是使用数据“摆渡”的方式实现两个网络之间的信息交换。

网络的外部主机系统通过物理隔离网闸与网络的内部主机系统“连接”起来,物理隔离网闸将外部主机的T四/IP协议全部剥离,将原始数据通过存储介质,以“摆渡”的方式导入到内部主机系统,实现信息的交换。

物理隔离网闸在任意时刻只能与一个网络的主机系统建立非TCP/IP协议的数据连接,即当它与外部网络的主机系统相连接时,它与内部网络的主机系统必须是断开的,反之亦然。即保证内、外网络不能同时连接在物理隔离网闸上。物理隔离网闸的原始数据“摆渡”机制是原始数据通过存储介质的存储(写入)和转发(读出)。

物理隔离网闸在网络的第7层将数据还原为原始数据文件,然后以“摆渡文件”的形式来传递原始数据。任何形式的数据包、信息传输命令和TcP/IP协议都不可能穿透物理隔离网闸。这与透明桥、混杂模式、IP ove r UsR代理主机、以及通过开关方式来转发信息包有本质的区别。下面以内网与专网之间的物理隔离网闸为例,说明通过物理隔离网闸的信息交换过程。

(1)当内网与专网之间无信息交换时,物理隔离网闸与内网,物理隔离网闸与专网,内网与专网之间是完全断开的,即3者之间不存在物理连接和逻辑连接,如图1所示。

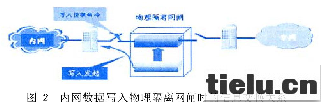

(2)当内网数据需要传输到专网时,物理隔离网闸主动向内网服务器数据交换代理发起非TCP/IP协议的数据连接请求,并发出“写”命令,将写入开关合上,并把所有的协议剥离,将原始数据写入存储介质。在写入之前,根据不同的应用,还要对数据进行必要的完整性和安全性检查,如病毒和恶意代码检查等。

在此过程中,专网服务器与物理隔离网闸始终处于断开状态,见图2所示。

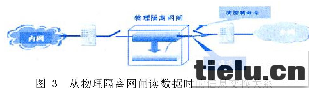

(3)一旦数据完全写入物理隔离网闸的存储介质,开关立即打开,中断与内网的连接。转而发起对专网的非TCP/IP协议的数据连接请求,当专网服务器收到请求后,发出“读”命令,将物理隔离网闸存储介质内的数据导向专网服务器。专网服务器收到数据后,按TcP/IP协议重新封装接收到的数据,交给应用系统,完成了内网到专网的信息交换。详见图3所示。

从专网到内网的信息交换,与上述类似,只是方向相反。

以上不难看出:每一次数据交换,物理隔离网闸都经历了数据的写入和数据读出两个过程;内网与外网(或内网与专网)永不连接;内网和外网(或内网与专网)在同一时刻最多只有一个同物理隔离网闸建立非TcP/IP协议的数据连接。

1.3 与其它技术的区别

防火墙侧重于网络层至应用层的策略隔离,往往还会存在一些安全问题,如本身操作系统、内部系统的漏洞、通用协议的缺陷等会造成被攻击。而物理隔离卡等则侧重于物理链路层的硬隔离,所以存在着数据交换不方便的瓶颈,限制了应用的发展。

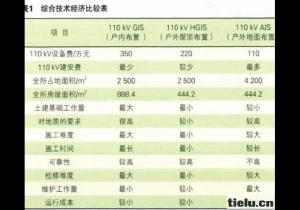

GAP技术属于从物理层到数据级别的多层次隔离,所采用的技术包含了数据分片重组、协议转化、密码学、入侵检测、病毒及关键字过滤、身份验证及审计等多个范畴。GAP技术的安全性要高于防火墙,在数据交换方面远优于物理隔离卡。

1 GAP技术的弱点分析

第一代网闸的技术原理是利用单刀双掷开关,使得内外网的处理单元分时存取共享存储设备来完成数据交换的,实现了在空气缝隙隔离(Ai r Gap)情况下的数据交换,安全原理是通过应用层数据提取与安全审查达到杜绝基于协议层的攻击和增强应用层安全的效果。

通过分析可以知道,网闸由于采用了应用层数据提取技术,剥离了网络特性,从而彻底解决了基于网络协议的攻击。但是,由于基于GAP技术的网闸使得内外网共用了存储设备,因此不能够满足物理隔离的要求,而因为受到电子开关切换速度的限制,导致了整体处理性能的低下,带来的后果是较低的吞吐量、较低的并发连接数和较大的交换延迟,也就容易成为网络的瓶颈,再有,存储设备因受到持续快速的通电与断电的影响,导致寿命大大缩短,往往会因失效或损坏而使数据交换过程中断。

从另一个角度来看,两个网络之间存在GAP空气缝隙也并不意味着就能够保证安全。比如两个通过无线网卡互联的网络,尽管在物理上是没有连线的,但他们之间与采用直接连线是没有什么区别的。因此,判定网间是否存在连接的标准不能单从物理连接上来看,而应该是从逻辑上分析,即不同网络之间在一定时间内无论通过任何设备或任何形式,只要能够自动持续地完成数据交换,就属于存在有逻辑上的连接,显然也就不能满足物理隔离要求。因为交换数据的安全性到目前为止没有一种技术能够从根本上得以完全保证,也就是意味着这种数据交换过程存在有安全风险的。

3.铁路网络安全项目对GAP的改进方案

铁路计算机网络安全动态物理隔离系统基于代理和网闸原理,由代理、认证授权和网络隔离设备组成,在吸取了第1代网闸优点的基础上,创造性地利用全新理念的专用交换通道PET(Privat e Ex_change Tunne 1)技术,在不降低安全性的前提下能够完成内外网之间高速的数据交换,有效地克服了第1代网闸的弊端,其安全数据交换过程是通过专用硬件通信卡、私有通信协议和加密签名机制来实现的。虽然仍是通过应用层数据提取与安全审查达到杜绝基于协议层的攻击和增强应用层安全效果的,但却提供了比第1代网闸更多的网络应用支持,在保证安全性的同时,提供更好的处理性能,能够适应复杂网络对隔离应用的需求。同时,采用EAL4的soLARIs操作系统源代码,确保无后门或隐蔽通道,辅以入侵检测和审计功能。

GAP的安全检查结合正向逻辑过滤和反向逻辑过滤来实现。在内部网络上传播任何数据前,GAP内部服务器严格检查应用层数据,应用层控制包括检查一系列合法的u甩s,函数和参数及其它引入的数据。它可根据以知内部应用的预期值来确定访问的合法性。隔离设备的应用请求过滤阻止了基于mal formed URL的攻击,如,利用web server的“buffer overflow”。此外,也支持反向逻辑规则屏蔽对己知的内部服务器攻击手段。反向逻辑过滤通过己知攻击的签名,屏蔽包含相同签名的请求。

为进一步增强安全性,我们限制设备连接只是己知的支持IPsec的SUN服务主机。隔离设备外部服务器将只接收/传输从外部访问控制主机的网络数据。它们彼此通过公钥和各自的私钥认证,这在外部创建了一个VPN内部系统也采用类似的VPNGAP内部服务器只发送/接收来自或存取内部访问控制服务器的网络数据。认证和加密通过IPsec完成。

数据更新访问请求经代理服务器控制,只能在确定的对象之间传输确定的数据;当数据需要更新时,内部发布服务器首先控制电子开关与内部连接,将数据传至中继服务器。此时中继服务器与外网处于物理断开状态;当数据传递完毕时,发布服务器通知中继服务器将开关切换与外网连接,中继服务器建立与外网门户服务器的逻辑通道,将数据从内网异步传输至外网。

若外部用户访问受控区或内部服务网,则必须经过认证后,其请求通过门户或代理放入访问队列中,待电子开关与外网接通时传至中继服务器;待电子开关与内网接通时,再经中继服务器传至内部代理服务器,尔后再将请求传至内部服务器;返回数据存入内网的代理服务器,等到电子开关与外网接通时,数据传至中继服务器队列中。当电子开关与外网接通时,数据再由中继服务器队列传至外网代理服务器。来自外部的访问不能直接登录内部网服务器和生产网服务器。

4 结束语

上海铁路局计算机网络安全系统的设计是一个软、硬件综合的系统工程,它综合了网络IP地址分配、交换机VLAN划分、网络设备自身的安全配置、网络安全设备功能的合理运用、通过网络结构的调整达到网络安全区域的划分、在各个安全区域的边界部署合理的安全产品、安全产品策略配置、关键系统的物理隔离、主机操作系统的本身安全补丁、关键主机的保护、防病毒、系统备份恢复、目录以及认证、用户的安全教育以及规章制度的制订等多种综合手段,以期达到系统安全的目的。

GAP技术,以物理隔离为基础,在确保安全性的同时,解决了网络之间信息交换的困难,从而突破了因安全性造成的应用瓶颈,作为防火墙和入侵检测的合理补充,保护了核心网络的数据安全,形成纵深的防御体系中的重要一环。

免责声明:本网站所刊载信息,不代表本站观点。所转载内容之原创性、真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考并自行核实。